Wer so wie wir die Windows Updates über einen WSUS-Server verteilt, automatische Updates deaktiviert oder zumindest die autom. Installation von Updates nicht aktiviert hat, der hat spätestens mit Windows 10 und dem Windows Defender (Endpoint Protection) ein Aktualitätsproblem mit den Definitionssignaturen.

Kopplung der Signatur Updates an Windows Updates unter Windows 10

Die Ursache liegt in der Kopplung der Signaturupdates des Windows Defenders an die Windows Updates unter Windows 10, d.h. dass die Windows Update Einstellungen sich auch auf das Update-Verhalten des Windows Defenders auswirken.

Bei uns setzen wir einen WSUS-Server ein, der per automatischer Definitionssignatur-Update-Genehmigung (ich empfehle das Update-Synchronisationsintervall auf min. 4-6x pro Tag zu setzen) für die Windows 7 Rechner mit installiertem MS Security Essentials problemlos diese Definitionssignaturen ausliefert. MS Security Essentials war es dabei egal, dass die automatischen Updates bei uns auf Option 3 (runterladen aber noch nicht installieren) stehen oder deaktiviert sind (je nach OU).

Der Windows Defender unter Windows 10 installiert hingegen die Signaturupdates nicht (bzw. nur nach manuellem Klicken in den Windows Update Einstellungen) und meckert wegen veralterter Signaturen rum.

Abhilfe: Signatur-Update über „MpCmdRun“ und Taskplaner

Damit der Windows Defender nun trotzdem seine aktuellen Definitionssignaturen erhält, erstellen wir eine neue Gruppenrichtlinie, die mit einem „Windows 10“-WMI-Filter verknüpft wird und letztendlich eine Aufgabe plant, die das Signaturupdate regelmäßig ausführt. Die Aufgabe kann man auch manuell anlegen, ist in großen Netzwerken aber natürlich unpraktikabel.

1. Gruppenrichtlinie erstellen

- Gruppenrichtlinienverwaltung öffnen:

Windows-Taste+R

gpmc.msc eintippen und Ok - Rechtsklick auf Gruppenrichtlinienobjekte -> Neu -> Name der GPO festlegen (z.B. „Win10 Defender Sig-Updates“)

- Rechtsklick auf die neu erstellte GPO -> Bearbeiten…

- zu Computerkonfiguration/Einstellungen/Systemsteuerungseinstellungen/geplante Aufgaben navigieren

- in der rechten Hälfte Rechtsklick -> Neu -> geplante Aufgabe (mindestens Windows 7)

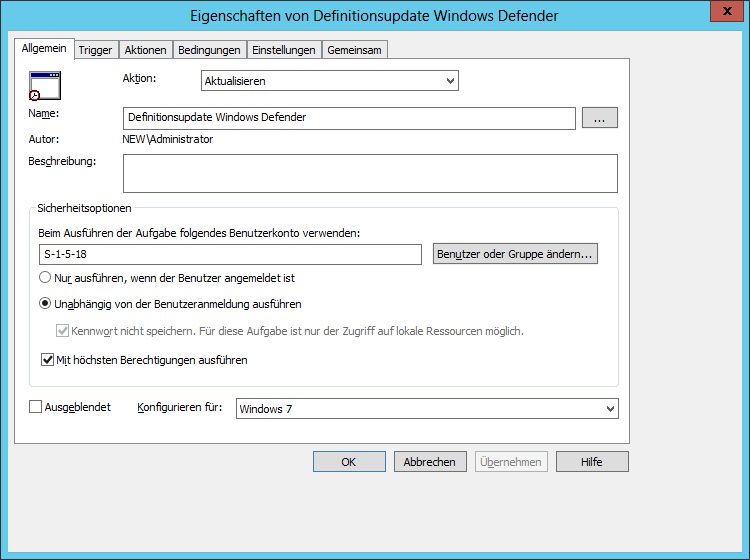

- Reiter „Allgemein“

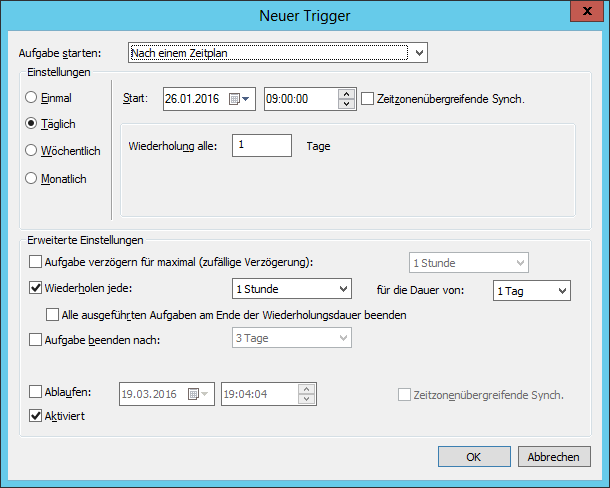

- Reiter „Trigger“

- Reiter „Aktionen“

Neu…

Aktion: Programm starten

Programm/Skript:"C:\Program Files\Windows Defender\MpCmdRun.exe"

Argumente:-SignatureUpdate - Reiter „Bedingungen“

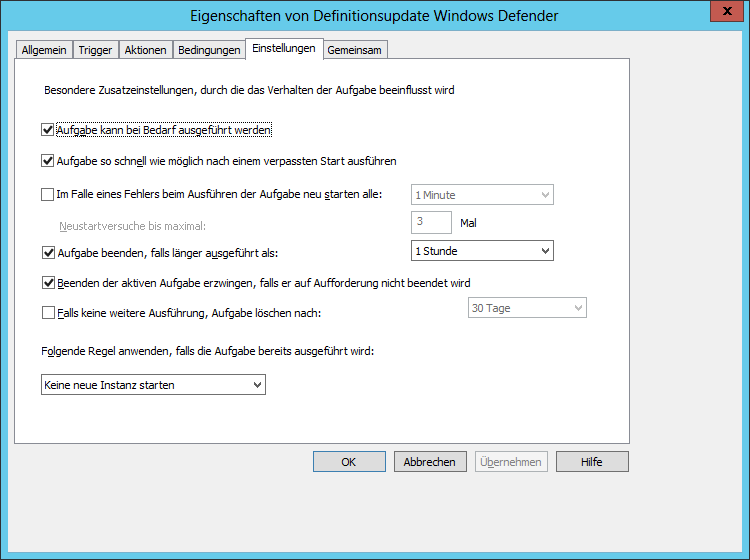

alles abgehakt lassen - Reiter „Einstellungen“

- Reiter „Gemeinsam“

alles abgehakt lassen

Dann alles mit Ok bestätigen bzw. Fenster schließen. Wichtig ist vor allem der Benutzer „S-1-5-18“, was der SID des „System“-Kontos entspricht und auf den Clients entsprechend in „System“ umgewandelt wird.

Noch ein Hinweis: Die Einstellungen unter „Allgemein“ werden bei der ersten Erstellung der Aufgabe noch teilweise ausgegraut. Ich empfehle erstmal alles einzutragen, die Aufgabe zu speichern und danach nochmal zu bearbeiten. Jetzt kann man die entsprechenden Optionen unter Allgemein setzen und auch den (automatisch geänderten) Benutzer von %LogonDomain%\%LogonUser% auf S-1-5-18 zurückstellen.

2. WMI-Filter erstellen

- Rechtsklick „WMI-Filter“ -> Neu…

- Name/Beschreibung eingeben z.B. „Win10 auswählen“

- unter Abfragen -> Hinzufügen

- Namespace:

root\CIMv2 - Abfrage:

SELECT version FROM Win32_OperatingSystem WHERE Version LIKE "10.%" and ProductType = "1"

Dann Ok und Speichern. Die alten Methoden anhand der Buildnummern sollten mit Windows 10 nicht mehr verwendet werden.

3. …und das Ganze Verknüpfen

Unter Gruppenrichtlinienobjekte wieder die unter 1. erstellte GPO auswählen. Im rechten Fenster oben den Reiter „Bereich“ wählen. Unten unter „WMI-Filterung“ wählen wir jetzt den eben erstellten WMI-Filter aus und bestätigen.

Zum Schluss muss die Gruppenrichtlinie noch mit den richtigen Organisationseinheiten (OU) verknüpft werden. In diesen OUs sollten sich dann entsprechend die Windows 10 – Computerkonten befinden. Wer eigenständige OUs nur für die Windows 10 Rechner benutzt, kann sich natürlich den WMI-Filter sparen.

4. Überprüfen

Am Windows 10 – Client im Suchfeld taskschd.msc eintippseln, Rechtsklick aufs Suchergebnis und „Als Administrator ausführen“. In der Aufgabenplanung sollte unter der Aufgabenplanungsbibliothek dann die entsprechende Aufgabe erscheinen.

Findet sich dort kein Eintrag, sollte als erstes auf dem Client in einer Admin-cmd mit gpresult /r geprüft werden, ob die GPO überhaupt greift. Interessant ist hier auch der Punkt zur WMI-Filterung. Falls die Windows Defender (bzw. Endpoint Protection) Updates generell Probleme machen und ihr einen WSUS-Server einsetzt, solltet ihr euch vielleicht diesen Post von mir anschauen.